Brute crypto app

Auteur: d | 2025-04-10

Brute Crypto App Leatest brute crypto Download. zavify.com brute-crypto-app Brute Crypto 3.0 is one of the latest Android applications designed to simplify the mining process, making it

GitHub - hassanzaviar Brute-Crypto-App Brute Crypto App is a

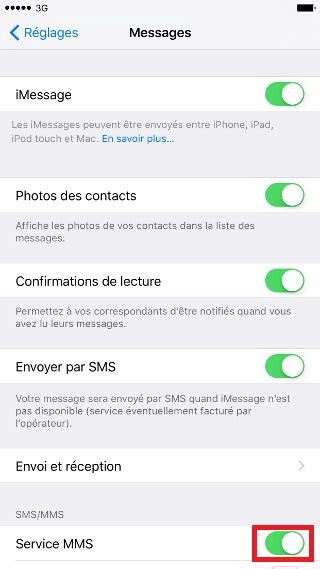

L'exploitation minière de crypto-monnaies sur des appareils mobiles tels que l'iPhone est une question complexe. Les processeurs de ces appareils sont conçus pour une consommation d'énergie efficace, mais leur puissance de calcul est limitée par rapport aux ordinateurs de bureau ou aux serveurs dédiés. Les applications de minage sur iPhone, telles que celles utilisant la technologie de 'mobile mining' ou 'crypto mining apps', doivent prendre en compte les risques de sécurité et les limites de la 'mining security'. Les utilisateurs doivent être conscients des risques de consommation d'énergie excessive, de sécurité des données et de fiabilité des applications de minage. Les termes tels que 'cryptocurrency mining', 'crypto mining apps' et 'mining security' sont essentiels pour comprendre les enjeux. De plus, les expressions comme 'iphone crypto mining', 'mobile crypto mining apps' et 'crypto mining security risks' sont également pertinentes. Il est important de considérer ces facteurs avant de se lancer dans l'exploitation minière de crypto-monnaies sur un appareil mobile. Brute Crypto App Leatest brute crypto Download. zavify.com brute-crypto-app Brute Crypto 3.0 is one of the latest Android applications designed to simplify the mining process, making it L'exploitation minière en ligne est-elle une façon fiable de gagner des crypto-monnaies ? Quels sont les avantages et les inconvénients de l'utilisation d'une application de minage en ligne comme Go Mining App ? Comment les taxes sur les crypto-monnaies peuvent-elles impacter vos gains ? Quels sont les meilleurs conseils pour rester en conformité avec les lois fiscales lors de l'exploitation minière en ligne ? Les applications de minage en ligne comme Go Mining App sont-elles sécurisées et fiables ? Quels sont les risques associés à l'exploitation minière en ligne et comment les éviter ?Commentaires

L'exploitation minière de crypto-monnaies sur des appareils mobiles tels que l'iPhone est une question complexe. Les processeurs de ces appareils sont conçus pour une consommation d'énergie efficace, mais leur puissance de calcul est limitée par rapport aux ordinateurs de bureau ou aux serveurs dédiés. Les applications de minage sur iPhone, telles que celles utilisant la technologie de 'mobile mining' ou 'crypto mining apps', doivent prendre en compte les risques de sécurité et les limites de la 'mining security'. Les utilisateurs doivent être conscients des risques de consommation d'énergie excessive, de sécurité des données et de fiabilité des applications de minage. Les termes tels que 'cryptocurrency mining', 'crypto mining apps' et 'mining security' sont essentiels pour comprendre les enjeux. De plus, les expressions comme 'iphone crypto mining', 'mobile crypto mining apps' et 'crypto mining security risks' sont également pertinentes. Il est important de considérer ces facteurs avant de se lancer dans l'exploitation minière de crypto-monnaies sur un appareil mobile.

2025-04-08L'exploitation minière en ligne est-elle une façon fiable de gagner des crypto-monnaies ? Quels sont les avantages et les inconvénients de l'utilisation d'une application de minage en ligne comme Go Mining App ? Comment les taxes sur les crypto-monnaies peuvent-elles impacter vos gains ? Quels sont les meilleurs conseils pour rester en conformité avec les lois fiscales lors de l'exploitation minière en ligne ? Les applications de minage en ligne comme Go Mining App sont-elles sécurisées et fiables ? Quels sont les risques associés à l'exploitation minière en ligne et comment les éviter ?

2025-03-14L'exploitation minière de crypto-monnaies sur iPhone est une idée qui semble séduisante, mais qui cache de nombreux risques et limites. Les processeurs des iPhone, bien que puissants, ne sont pas conçus pour supporter les exigences de l'exploitation minière, qui nécessite une grande quantité de puissance de calcul et de mémoire. Les applications de minage sur iPhone, telles que les crypto mining apps, peuvent être sécurisées, mais elles sont souvent limitées par les ressources de l'appareil et peuvent consommer beaucoup d'énergie. Les risques de sécurité, tels que les attaques de phishing et les vulnérabilités des données, sont également importants à considérer. Les utilisateurs doivent être conscients des risques et des limites de l'exploitation minière sur un appareil mobile, notamment la consommation d'énergie, la sécurité des données et la fiabilité des applications de minage. Les LSI keywords tels que 'cryptocurrency mining', 'mobile mining', 'crypto mining apps' et 'mining security' sont importants à considérer. Les LongTails keywords comme 'iphone crypto mining', 'mobile crypto mining apps' et 'crypto mining security risks' sont également pertinents. En fin de compte, l'exploitation minière de crypto-monnaies sur iPhone est possible, mais elle nécessite une grande prudence et une bonne compréhension des risques et des limites impliqués.

2025-03-16La sécurité des transactions de crypto-monnaies est-elle vraiment assurée par les fonctions de hachage telles que SHA-256 ? Ne sommes-nous pas en train de nous fier à une technologie qui peut être vulnérable aux attaques de force brute ? Les protocoles tels que SegWit peuvent-ils vraiment améliorer la scalabilité et la sécurité des transactions, ou ne sont-ils qu'une solution temporaire pour un problème plus profond ? Les signatures numériques créées à l'aide de fonctions de hachage sont-elles vraiment fiables, ou peuvent-elles être contrefaites ? Les avantages de l'utilisation de fonctions de hachage, tels que la sécurité élevée, la rapidité et la fiabilité, sont-ils vraiment suffisants pour justifier les inconvénients, tels que la complexité et la vulnérabilité aux attaques de force brute ? Les protocoles tels que SegWit peuvent-ils aider à atténuer ces inconvénients, ou devons-nous chercher des solutions plus radicales pour assurer la sécurité des transactions de crypto-monnaies ? Les LSI keywords associés à ce sujet, tels que la sécurité des transactions, les fonctions de hachage, les protocoles de hachage, la scalabilité, la sécurité des données, les signatures numériques, les attaques de répétition, les attaques de force brute, nous obligent à réfléchir de manière critique à la sécurité des transactions de crypto-monnaies. Les LongTails keywords, tels que la sécurité des transactions de crypto-monnaies, les fonctions de hachage pour la sécurité des transactions, les protocoles de hachage pour la sécurité des données, la scalabilité des transactions de crypto-monnaies, la sécurité des données sensibles dans les transactions de crypto-monnaies, nous poussent à examiner les détails de la sécurité des transactions de crypto-monnaies.

2025-04-10